Mit der fortschreitenden Digitalisierung sind die Anforderungen an die IT-Sicherheit deutlich gestiegen. Immer häufiger erscheinen Meldungen über Hackerangriffe. Dabei sind Systeme von Regierungen und Konzernen ebenso betroffen, wie die Netzwerke der klein- und mittelständischen Unternehmen. Durch Pentesting lassen sich mögliche Sicherheitslücken aufspüren und gegebenenfalls schließen.

Mögliche Schwachstellen in IT-Systemen

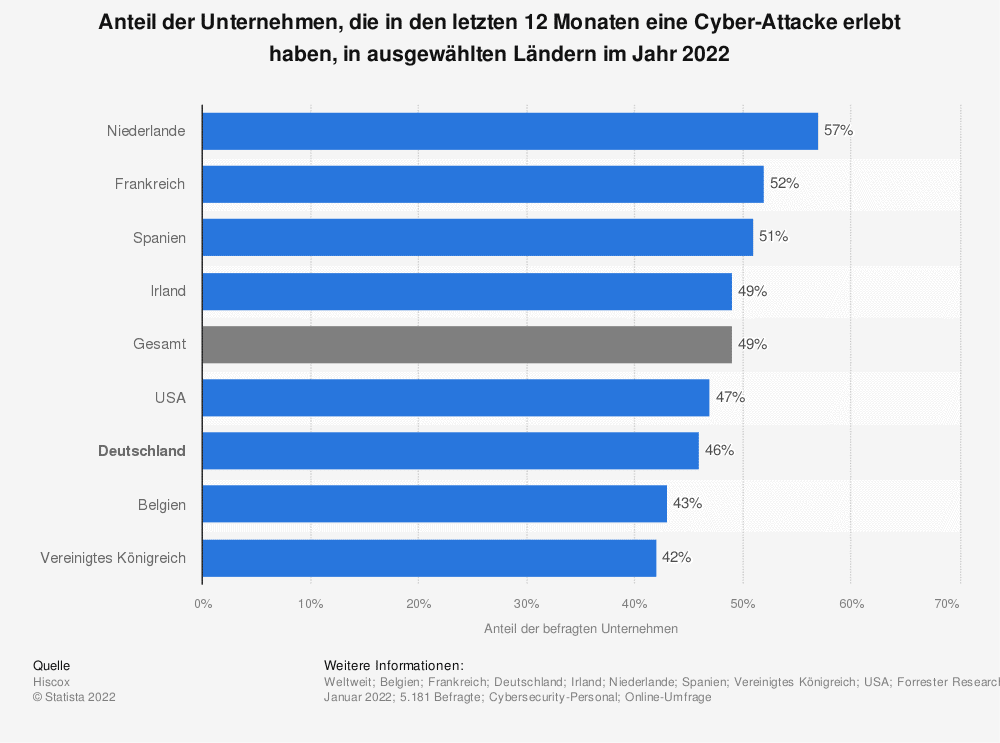

Die Zahl der Cyberangriffe hat in den letzten Jahren deutlich zugenommen. Bei einer von Statista veröffentlichten Umfrage gaben 46 Prozent aller befragten deutschen Unternehmen an, in den vergangenen zwölf Monaten gehackt worden zu sein. Im Jahr 2021 übermittelten Netzwerksbetreiber dem Bundesamt für Sicherheit in der Informationsverarbeitung (BSI) 14,8 Millionen Meldungen über Angriffe. Das sind mehr als doppelt so viele wie im Vorjahr.

Eines der Hauptziele von Kriminellen bleibt der Diebstahl von personenbezogenen Daten. Lieferketten sind ebenfalls das Ziel häufiger Hacks. Weitere Angriffsziele sind sensible Bereiche wie smarte Medizingeräte, Fahrzeuge und die Verkehrsinfrastruktur. Ein neuer Trend ist, dass die Schifffahrt attackiert wird. Ein weiteres Gebiet sind Geräte, die zum Smarthome gehören.

Wie wichtig der Schutz der IT vor Eindringlingen ist, hat der TÜV Rheinland ermittelt. Demzufolge übernehmen Angreifer im Schnitt 200 Tage die Kontrolle über das System, ehe sie entdeckt werden. Immerhin 72 Prozent der Unternehmen planen, den Schutz vor Cyberattacken zu verbessern.

Was ist ein Pentrationstest?

Ein wichtiges Ziel ist es, Schwachstellen in IT-Systemen zu identifizieren und zu beseitigen. Idealerweise geschieht dies, bevor ein Angriff von Cyberkriminellen erfolgreich ist. Ein wichtiges Mittel ist der Penetrationstest, häufig Pentesting genannt. Bei diesem Sicherheitstest wird ein IT-System oder ein Netzwerk auf Sicherheitslücken überprüft. Dabei kommen Methoden zum Einsatz, die auch Hacker nutzen.

Die IT-Experten führen gezielt Angriffe aus, um Widerstandsfähigkeit der Systeme gegen Manipulationen und den Einbruch von außen zu untersuchen. Sie protokollieren während der Testphase alle durchgeführten Maßnahmen. In einem abschließenden Bericht werden alle erkannten Schwachstellen aufgeführt. Außerdem erhält der Auftraggeber Vorschläge, wie sich eine Sicherheitslücke schließen lässt. Die eigentliche Beseitigung einer Sicherheitslücke gehört nicht zu den Aufgaben eines Penetrationstesters.

Teil der Schwachstellenanalyse

Pentesting ist ein Bereich der Schwachstellenanalyse. Zu ihr gehören ebenfalls die Vulnerability- oder Security Scans. Diese übernehmen automatisch ablaufende Programme, etwa die Antivirensoftware oder die Firewall. Sie prüfen das System auf bekannte Probleme und Sicherheitslücken.

Beim Pentesting kommt es dagegen kaum zu Automatismen. Der Vorgang ist individuell auf die zu prüfende IT zugeschnitten und hat einen größeren Umfang. Der Prozedur geht eine umfangreiche Planung voraus. Zu ihr gehört die Wahl der einzusetzenden Tools. Die Informationssammlung erfolgt meist manuell. Der Aufwand lohnt sich, denn ein Penetrationstest ermöglicht es, bisher unbekannte Sicherheitslücken zu entdecken. Neben speziellen Hacking-Tools setzen die Tester verschiedene manuelle Angriffstechniken ein.

So funktioniert das Pentesting

Ziel der Pentestings ist es, Schwachstellen in IT-Systemen und Netzwerken zu identifizieren und diese ausführlich zu dokumentieren. Die Ergebnisse dienen als Grundlage, um die Sicherheit von Daten und Prozessen zu erhöhen. Zunächst müssen der Umfang und die Zielsetzung definiert werden. Werden alle Rechner einbezogen oder nur einige Applikationen? Welches Betriebssystem komme zu Einsatz? Sind Cloud-Systeme oder mobile Gräte einzubeziehen?

Weiter ist zu klären, ob beim Pentesting Social Engineering zugelassen ist. Dabei geht es beispielsweise um gefälschte E-Mails. Sie können bei falschem Verhalten der Mitarbeiter einen großen Schaden im System verursachen. So kann mit einem Klick auf einen Anhang Ransomware aktiviert werden. Klar definiert müssen ferner die Ziele sein. Soll die Sicherheit eines einzelnen Rechner oder von einem ganzen Ökosystem getestet werden? Pentester verwenden für ihre Arbeit Hacker-Tools. Vor dem Pentesting gilt es, die passenden Werkzeuge auszuwählen.

Bevor es zum eigentlichen Test kommen kann, geht es darum, das Angriffsziel kennenzulernen. Verschiedene Informationen, etwa die IP-Adresse oder die Version des Betriebssystems, geben einen Aufschluss über die Schwachstellen. Hinweise wie die Versionsnummer eines Updates geben dem Ethical Hacker Erkenntnisse, die für weitere Angriffe genutzt werden. Ziel ist schließlich der unautorisierte Einbruch in das System. Normalerweise sind dazu etliche Versuche nötig. Danach kann ein weiterer Angriff erforderlich sein. Hier kann etwa ein normaler Zugang in einen Admin definiert werden. Dadurch lässt sich endgültig das System übernehmen. Der Weg wird detailliert aufgezeichnet. So erhält der Auftraggeber ein genaues Bild, wo sich die Schwachstellen in seinem System befinden.

Der Penetrationstester

Die Methoden, denen sich ein Penetrationstester bedient, unterscheiden sich nicht von denen der kriminellen Hacker. Die Ziele unterscheiden sich jedoch deutlich. Während Cyberkriminelle einen großen Schaden anrichten, hilft Pentesting dabei, die IT-Sicherheit zu erhöhen. Die mit dieser Aufgabe betrauten Tester werden deshalb Ethical Hackers genannt. Sie führen ihre Untersuchung entsprechend einem Auftrag aus und werden für ihre Erkenntnisse legal bezahlt. Für Unternehmen ist dies ein unschätzbarer Vorteil, selbst wenn der Test keine Schwachstellen zutage förderte. Schließlich lässt sich damit werben, dass selbst bezahlte Hacker kein Schlupfloch gefunden haben. Gibt es Sicherheitslücken, kann der Kunde diese schließen, bevor er einen Schaden erleidet.

Pentester unterscheiden sich von Hackern, indem sie nie das Gesetz brechen. Sie infiltrieren nur Systeme, wenn sie dazu beauftragt wurden. Ihr gesamtes Tun unterliegt hohen ethischen Grundsätzen. Die Ausbildung zum Ethical Hacker ist ein junges Feld. Wer diesen Beruf ausüben möchte, sollte ein wenig Neugier mitbringen. Viele der Profis haben sich die nötigen Qualifikationen selbst beigebracht. Für Auftraggeber steigt das Sicherheitsgefühl, wenn die Experten über ein Zertifikat einer anerkannten Bildungseinrichtung verfügen. Zu den anerkannte Instituten gehören CREST, das EC-Council, McAfee Foundstone und das SANS Institute.

Vielseitiger Beruf

Der Beruf des Pentesters ist vielseitig und benötigt ein hohes Maß an Fachwissen. Die Experten müssen umfangreiche Kenntnisse über Technologien und Plattformen aufweisen. Dies erfordert, sich über die Weiterentwicklungen regelmäßig fortbilden. Sie müssen die Toolkits kennen, welche bei der Schwachstellensuche helfen.

Eine schriftliche Dokumentation über die Ergebnisse des Pentestings reichen heute meist nicht mehr aus. Die Auftraggeber erwarten Bildergalerien, Videos oder komplette Präsentationen. Ziel ist es, das Material zu Schulungszwecken von Mitarbeitern und Manager-Kollegen zu informieren. Häufig sind Pentester Teil des Risikomanagements eines Unternehmens. Sie zeigen auf, welche Ereignisse mit hoher Wahrscheinlichkeit eintreffen können.

Der rechtliche Rahmen

Der Umfang des Pentestings muss detailliert vertraglich geregelt sein. Dies liegt im Interesse des Ethical Hackers und des Auftraggebers. Arbeitet der Pentester ohne einen Vertrag, kann dies im Nachhinein als Straftat gewertet werden. Der Test darf grundsätzlich nur jene Objekte umfassen, die schriftlich vereinbart wurden. IT-Systeme und Netze Dritter dürfen unter keinen Umständen in das Pentesting integriert werden. Der Auftraggeber muss eindeutig klären, auf welche Komponenten dies zutrifft. Zu kritischen Elementen gehören Cloud-Umgebungen und verschiedene IT-Dienstleistungen. Geleaste oder gemietete Hard- und Software können die Klärung ebenfalls erschweren.

Pentesting ist ein mächtiges Werkzeug, um Schwachstellen in der IT zu erkennen. Es kann kriminelle Hacks verhindern. Die Tester sind idealerweise zertifizierte IT-Spezialisten.

Möchten Sie mehr über Pentesting erfahren?

Dann informieren Sie sich über automatisiertes Pentesting.