Security Information and Event Management (SIEM)

SIEM-System für ganzheitliche Cybersicherheit

Im Zuge der Digitalisierung werden IT-Infrastrukturen immer komplexer und dezentraler, was die Angriffsflächen für Cyberkriminelle erheblich vergrößert. Herkömmliche, isolierte Sicherheitslösungen können hier nicht mehr mithalten und schaffen keinen ganzheitlichen Überblick, was zu gravierenden Sicherheitslücken führt.

Eine SIEM-Lösung (Security Information and Event Management) löst dieses Problem, indem sie große Datenmengenaus allen Bereichen Ihres Unternehmens in Echtzeit zentralisiert, aggregiert und analysiert. Dadurch erhalten IT-Teamsdetailliertere Einblicke in mögliche Sicherheitsprobleme. Dies ermöglicht es ihnen, komplexe Bedrohungen frühzeitig zu erkennen und proaktiv zu handeln.

Jetzt Termin vereinbaren…

und Ihr Projekt auf das nächste Level bringen!

SIEM – Schutz

gegen komplexe Bedrohungen

Begriff:

SIEM steht für Security Information and Event Management und bezeichnet eine zentrale Software-Plattform, die Sicherheitsdaten aus allen Systemen sammelt, aggregiert und analysiert.

Unterscheidung:

Es ist keine einzelne Sicherheitslösung, sondern eine zentrale Plattform, die Daten aus vielen verschiedenen Systemen (z. B. Firewalls, Endpoint Security) heranzieht.

Funktion:

Die Hauptfunktion ist die Korrelation von Ereignissen, die kontinuierliche Überwachung und die Automatisierung der Reaktion auf Vorfälle.

Bedeutung:

Es ermöglicht eine ganzheitliche Sicht auf die IT-Sicherheit, was die Bedrohungserkennung beschleunigt und manuelle Arbeit reduziert.

Zielgruppe:

SIEM richtet sich an Unternehmen jeder Größe, die komplexe IT-Systeme schützen, gesetzliche Vorschriften einhalten und proaktive Cybersicherheit etablieren möchten.

Ihre Vorteile von SIEM-Lösungen

Zentralisierte Analysen: Das SIEM-Tool bietet einen einzigen Ort, um Vorfälle umfassend zu analysieren und den Angriffspfad lückenlos nachzuvollziehen.

Schnelle Reaktion: Automatisierte Funktionen ermöglichen es, auf bestimmte Sicherheitsbedrohungen sofort zu reagieren und den Schaden zu minimieren.

Detaillierte Einblicke: Die SIEM-Lösung zentralisiert alle Sicherheitsdaten in einem Portal, um Ihnen einen umfassenden und ganzheitlichen Überblick zu verschaffen.

Bessere Bedrohungserkennung: Das SIEM erkennt komplexe, domänenübergreifende Angriffe, indem scheinbar harmlose Ereignisse z. B. mit Cyber-Threat-Intelligence-Feeds korreliert werden.

Optimierte SOC-Effizienz: Zentralisierte Dashboards, Berichte und Automatisierung helfen, manuelle Arbeit zu reduzieren und Vorfälle schneller zu bearbeiten.

Einhaltung der Compliance: Das SIEM bietet die notwendigen Werkzeuge für Echtzeitüberwachung und Berichte, um gesetzliche Vorschriften einzuhalten.

Funktion:

Die wichtigsten

Komponenten von SIEM

Ein SIEM-System sammelt, aggregiert und analysiert große Datenmengen aus organisationsweiten Anwendungen(z.B. digitales Dokumentenmanagement), Geräten, Servern und Benutzern in Echtzeit. Es korreliert die Protokolldaten aus der gesamten IT-Infrastruktur, um komplexe Bedrohungen frühzeitig zu erkennen und eine schnelle, zentralisierte sowie teils automatisierte Reaktion auf Sicherheitsvorfälle zu ermöglichen.

- Protokollverwaltung: Erfasst und analysiert Protokolle aus allen Systemen (Server, Firewalls, Endpunkte, etc.), um Anomalien zu identifizieren.

- Ereigniskorrelation: Verknüpft scheinbar unzusammenhängende Ereignisse aus verschiedenen Quellen, um komplexe Bedrohungsmuster zu erkennen.

- Kontinuierliche Überwachung: Überwacht alle Systeme in Echtzeit, um Sicherheitsbedrohungen frühzeitig zu erkennen und Schäden zu minimieren.

- Incident Response: Bietet automatisierte Reaktionsfunktionen, die bei der Erkennung von Bedrohungen vordefinierte Maßnahmen einleiten können.

- Zentrales Dashboard: Zeigt alle relevanten Analyseergebnisse auf einer zentralen Benutzeroberfläche an, um eine effiziente Untersuchung zu ermöglichen.

Beispiel: Mit SIEM-System die Abwehr stärken

Obwohl ein mittelständisches Technologieunternehmen bereits grundlegende Schutzmaßnahmen wie Fortinet Firewalls und Endpoint Security nutzt, bleiben komplexe Cyberangriffe unbemerkt. Die IT-Sicherheitsverantwortlichen erkennen, dass ihnen ein ganzheitlicher Überblick über alle Systeme fehlt und die Bedrohungen nur isoliert betrachtet werden. Man entscheidet sich, die Silos aufzubrechen und ein SIEM-System zu implementieren.

Bedrohungsdaten zentralisieren:

Das SIEM-System sammelt und normalisiert in Echtzeit alle Logdaten aus der Firewall, der Endpoint Security-Lösung, von Servern und von kritischen Datenbanken und Anwendungen. Zusätzlich integriert es externe Cyber Threat Intelligence (CTI)-Feeds.

Komplexe Angriffe erkennen:

Das SIEM-System korreliert Daten und erkennt so komplexe Angriffe, die aus mehreren scheinbar harmlosen Ereignissen bestehen. Es verknüpft beispielsweise einen ungewöhnlichen Anmeldeversuch aus dem Ausland mit einem parallelen Datenzugriff auf digitale Personalakten. Was einzelne Sicherheitstools als unbedeutende Warnungen erscheint, identifiziert das SIEM-System als koordinierten, komplexen Angriff.

Effiziente Reaktion:

Das SIEM-Tool sendet eine einzige, priorisierte Warnung an die IT-Sicherheit. Die Analysten müssen nicht mehr unzählige Log-Dateien manuell durchsuchen. Sie können den Vorfall auf einem zentralen Dashboard untersuchen, den gesamten Angriffspfad nachvollziehen und Ihre Reaktionen beschleunigen.

Proaktive und nachhaltige Sicherheit:

Die vom SIEM erfassten Daten ermöglichen es Sicherheitsteams, Abwehrmaßnahmen kontinuierlich anzupassen. Die Integration von CTI-Daten erlaubt eine proaktive Reaktion auf neue Bedrohungen. Zusätzlich liefern die Daten konkrete Beispiele für Security Awareness Trainings und stärken so die gesamte Sicherheitsstrategie nachhaltig.

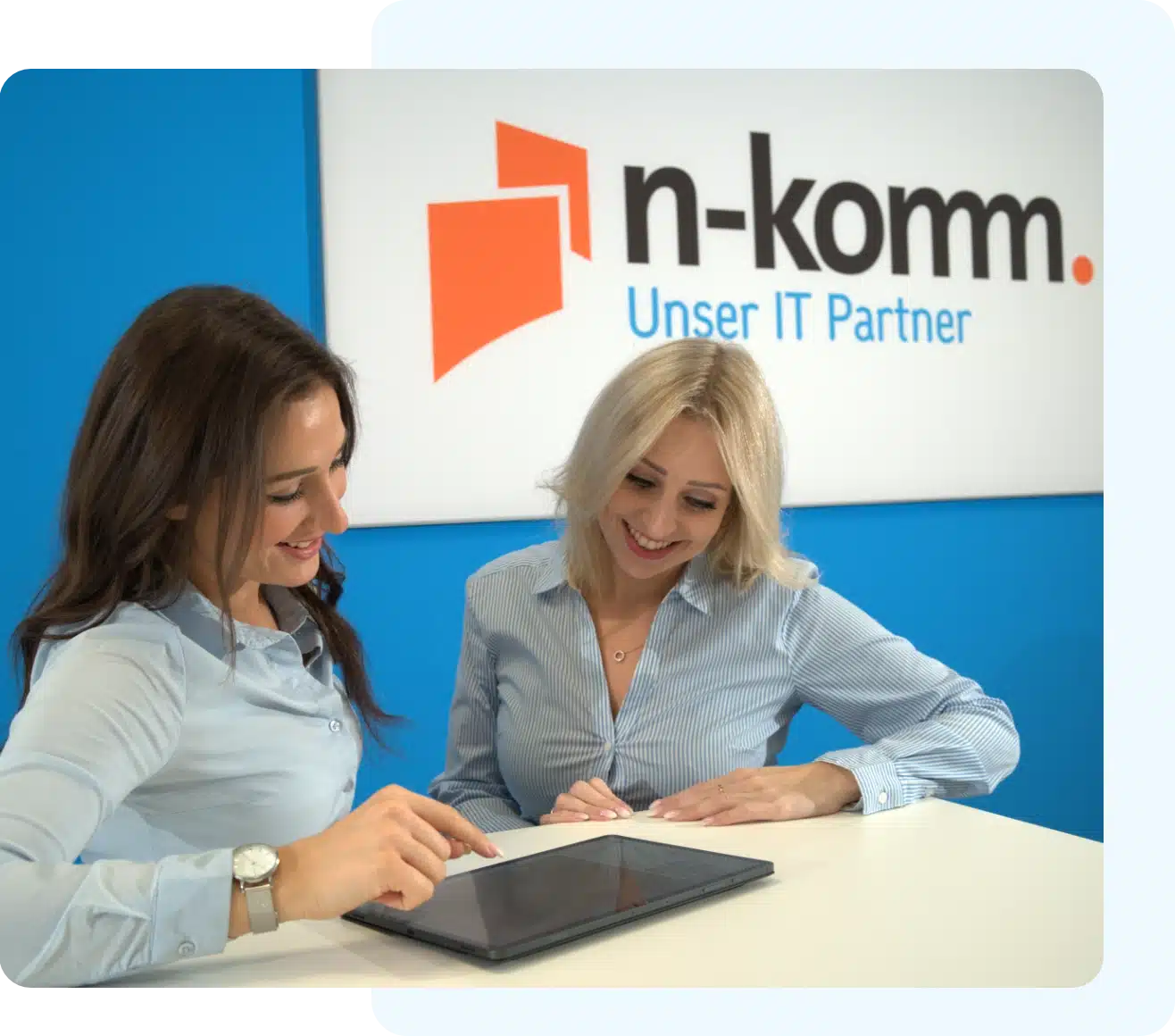

Wir bieten Ihnen die Lösung

Das SIEM (Security Information and Event Management) ist das zentrale Nervensystem für Ihr IT-Sicherheitsmanagement. Die Lösung sammelt, korreliert und analysiert Daten aus Ihrer gesamten IT-Infrastruktur – von Netzwerkgeräten über Endpoint-Security bis hin zu internen Anwendungen.

SIEM integriert sich nahtlos in Ihre bestehende Sicherheitsarchitektur und verstärkt Lösungen wie Fortinet Firewalls oder die Cyber Threat Intelligence (CTI), indem es die Risiken von Angriffen sowie Datenverlust und Betriebsausfällen minimiert. So können Sie fundierte Entscheidungen treffen, die Sicherheit Ihres Unternehmens proaktiv steigern und sich nachhaltig gegen Cyberangriffe schützen.

Unsere Experten optimieren gerne Ihre IT-Sicherheitssysteme und beraten Sie über Ihre Möglichkeiten mit den SIEM-Tools.

FAQ’s

Was ist SIEM und warum ist es für Unternehmen wichtig?

Der Begriff SIEM (Security Information and Event Management) entstand aus der Zusammenführung zweier separater Sicherheitsdisziplinen: Security Information Management (SIM), das sich auf die langfristige Verwaltung von Protokolldaten konzentrierte, und Security Event Management (SEM), das für die Echtzeitanalyse von Ereignissen zuständig war. Eine SIEM-Lösung sammelt, analysiert und korreliert Sicherheitsinformationen und Ereignisdaten aus verschiedenen Quellen. Es ist wichtig für Unternehmen, da es eine zentrale Übersicht über die Sicherheitslage bietet, die Bedrohungserkennung beschleunigt und eine proaktive Reaktion auf Cyberangriffe ermöglicht.

Wie funktioniert ein SIEM-System und welche Logdaten sind entscheidend?

Ein SIEM-System sammelt Log-Daten aus verschiedenen Quellen (z. B. Firewalls, Servern, Endpunkten, Anwendungen), normalisiert und analysiert diese, um Muster, Anomalien und potenzielle Sicherheitsvorfälle zu identifizieren. Entscheidend sind alle Log-Daten, die sicherheitsrelevante Informationen enthalten, wie z.B. Authentifizierungsprotokolle, Systemprotokolle, Netzwerkverkehrsdaten, Antiviren-, Firewall und Firewall-Logs. Dazu gehören auch Logdaten aus geschäftskritischen Systemen wie dem ELO-Dokumentenmanagement, um unbefugte Zugriffe auf sensible Dokumente zu erkennen.

Welche Vorteile hat SIEM für die IT-Sicherheitsstrategien?

SIEM-Tools verbessern die Bedrohungserkennung und sorgen für schnellere Incident Responses. Somit minimieren sie das Risiko von Angriffen sowie und den damit verbundenen Folgen wie Datenverlust, Betriebsausfällen und finanziellen Schäden damit einhergehende Datenverluste, Betriebsausfälle und finanzielle Schäden. Zudem können sie eine Vielzahl von Sicherheitsbedrohungen erkennen, darunter Malware-Infektionen, unbefugte Zugriffe, Datenexfiltration, Insider-Bedrohungen, Ransomware-Angriffe und DDoS-Attacken. Regelmäßige Pentests helfen zusätzlich, Schwachstellen aufzudecken, die ein SIEM-System möglicherweise nicht direkt erkennt. Dadurch wird die gesamte IT-Sicherheitsstrategie nachhaltig gestärkt.

Welche Herausforderungen bestehen bei der Implementierung von SIEM?

Eine Herausforderung stellen die hohen Implementierungs- und Betriebskosten sowie die Komplexität der Konfiguration und Pflege dar. Daher sind qualifiziertes Personal und erfahrene IT-Teams notwendig, die das Management großer Datensätze und die Minimierung von Fehlalarmen überwachen.

Benötigt man ein eigenes Team für die IT-Sicherheit mit SIEM?

Ein eigenes, spezialisiertes IT-Sicherheitsteam ist für den effektiven Betrieb eines SIEM-Systems oft von Vorteil, da es konstante Überwachung, Analyse und Anpassungen erfordert. Dieses Team kann auch für die Durchführung von Security Awareness Trainings zuständig sein, um menschliche Schwachstellen zu minimieren. Viele Unternehmen entscheiden sich jedoch auch für Managed SIEM-Dienste, bei denen externe Dienstleister den Betrieb und die Überwachung übernehmen, um den internen Ressourcenaufwand zu reduzieren.